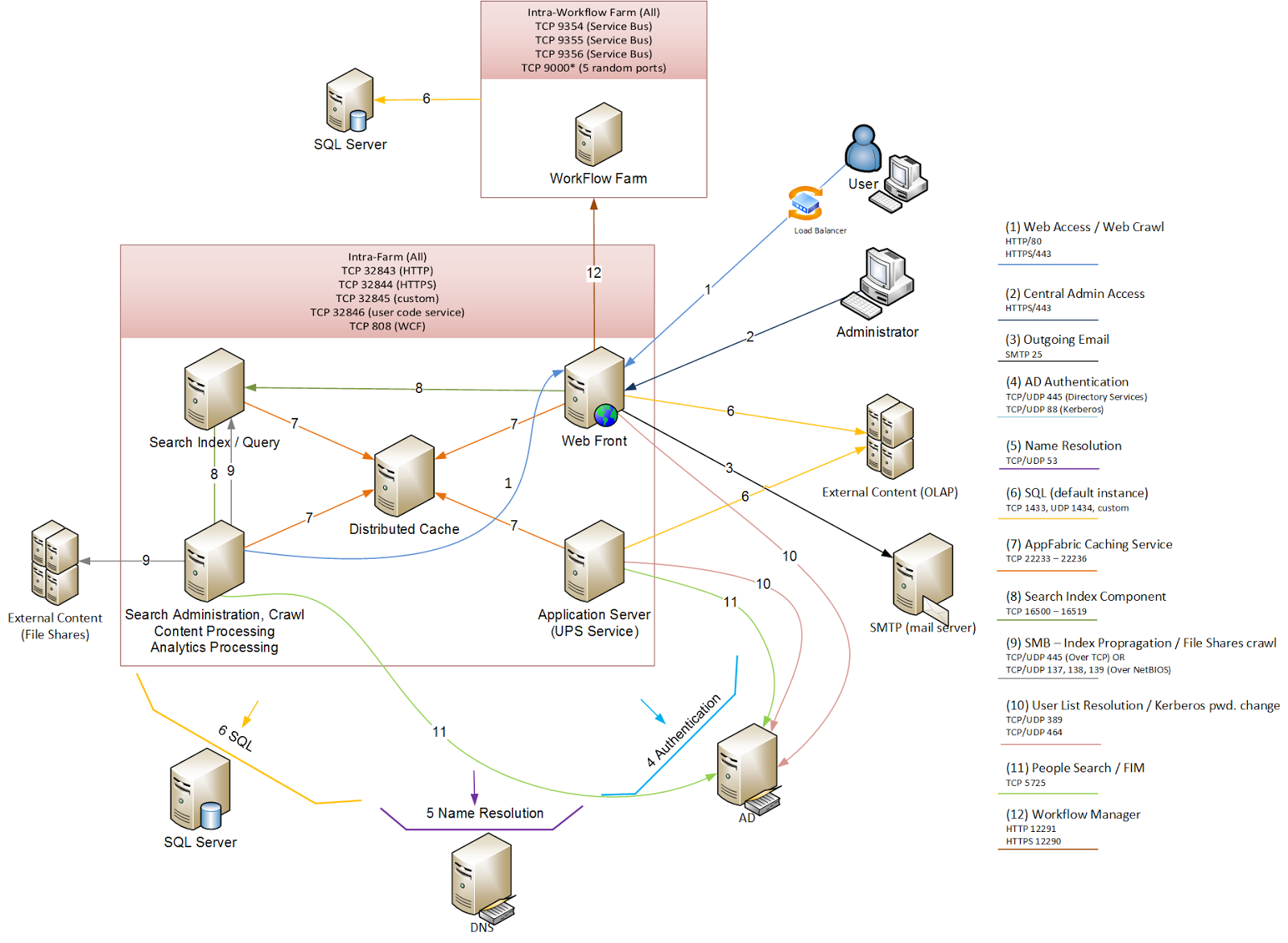

Puertos de comunicación SharePoint 2013

A la hora de realizar una instalación de SharePoint nos

encontramos con varios ambientes, unos ambientes son muy flexibles… en estos ambientes

flexibles podemos bajar el firewall para realizar la instalación, abrimos grandes

rangos de puertos…etc, cada uno aplica su modo! PERO cuando encontramos ambientes donde el control del ambiente es

total… donde los servidores tiene hardening aplicado, es necesario conocer

todos los puertos por los cuales se comunica SharePoint con los otros productos.

El objetivo de este post es enlistar los puertos que deben estar

abiertos para que la instalación de SharePoint se realice con éxito. Los puertos

son:

Protocolo

|

Puerto

|

Uso

|

Observaciones

|

TCP

|

80

|

http

|

Cliente de tráfico del servidor web de SharePoint

(SharePoint - Office Web

Apps de comunicación)

|

TCP

|

443

|

https/ssl

|

Cliente cifrada para el tráfico del servidor web de SharePoint

(SharePoint cifrada - Office Web Apps de comunicación)

|

TCP

|

1433

|

SQL Server Puerto de comunicacion por defecto

|

Puede ser configurado para utilizar el puerto personalizado para mayor

seguridad

|

UDP

|

1434

|

Puerto predeterminado de SQL Server utiliza para establecer la

conexión

|

Puede ser configurado para utilizar el puerto personalizado para mayor

seguridad

|

TCP

|

445

|

SQL Server using named

pipes

|

Cuando SQL Server está configurado para escuchar conexiones de cliente

entrantes mediante canalizaciones con nombre más de una sesión NetBIOS, SQL

Server se comunica a través del puerto TCP 445

|

TCP

|

25

|

SMTP for e-mail Integrado

|

No puede ser configurado

|

TCP

|

16500-16519

|

Puertos utilizados por el componente de índice de búsqueda

|

Sólo Intra-granja

Regla de entrada añadida al firewall de Windows para SharePoint

|

TCP

|

22233-22236

|

Puerto requerido para el AppFabric Caching Service

|

Caché distribuida

|

TCP

|

808

|

Windows Communication Foundation communication

|

WCF

|

TCP

|

32843

|

Communication between Web servers and

service applications

|

http (predeterminado) para utilizar el puerto personalizado, consulte

la sección de referencias

Regla de entrada añadida al firewall de Windows para SharePoint

|

TCP

|

32844

|

La comunicación entre los servidores Web y las aplicaciones de

servicio

|

https

Regla de entrada añadida al firewall de Windows para SharePoint

|

TCP

|

32845

|

net.tcp binding: TCP 32845 (sólo si un tercero ha implementado

esta opción para una aplicación de servicio)

|

Aplicaciones de servicio personalizado

Regla de entrada añadida al firewall de Windows para SharePoint

|

TCP

|

32846

|

Microsoft SharePoint

Foundation User Code Service (for sandbox solutions)

|

Entrantes en todos los servidores Web

Regla de entrada añadida al firewall de Windows para SharePoint

De salida en todas las web y los servidores de la aplicación con el

servicio habilitado.

|

TCP

|

5725

|

User Profile Synchronization Service(FIM)

|

Sincronización de perfiles entre SharePoint 2013 y Active Directory

Domain Services (AD DS) en el servidor que ejecuta el agente de Forefront

Identity Management

|

TCP + UDP

|

389

|

User Profile

Synchronization Service(FIM)

|

LDAP Service

|

TCP + UDP

|

88

|

User Profile Synchronization Service(FIM)

|

Kerberos

|

TCP + UDP

|

53

|

User Profile

Synchronization Service(FIM)

|

DNS

|

UDP

|

464

|

User Profile Service(FIM)

|

Cambio de clave de Kerberos

|

TCP

|

809

|

Office Web Apps

|

Intra-granja de comunicación Office Web Apps.

|

Importante tener en cuenta que la configuración de los otros productos

afectan los puertos de comunicación, por ejemplo:

La configuración de puertos dinámica de SQL Sever

cogió el puerto “54871”, este puesto no está en la lista, pero a la hora de instalar

SharePoint nos damos cuenta que no hay comunicación con SQL server, al hacer un

seguimiento de peticiones nos damos cuenta que la instalación está solicitando

el puerto 54871!

Es muy importante estar sync con los otros productos a la hora de instalar.

Es muy importante estar sync con los otros productos a la hora de instalar.

No olviden que se acerca el SharePoint Saturday Bogota 2015, prográmese y no se pierda este evento.

ESTE AÑO ES GRATIS!

ESTE AÑO ES GRATIS!

Comentarios

Publicar un comentario